Acceso al dispositivo

Nuestro dispositivo móvil da acceso a muchos datos propios (y de terceros) así como a múltiples servicios -algunos de ellos de pago- que debemos proteger también. A continuación veremos algunos sistemas para bloquear el acceso no autorizado a nuestros terminales.

Es importante recalcar que los dispositivos móviles basados en Android no disponen por defecto de un código de acceso y debemos activarlo a través del menú de ajustes.

Código de acceso PIN o contraseña

Cuando nuestro dispositivo móvil tiene establecido un código de acceso y la pantalla está bloqueada, deberemos introducir el PIN o contraseña para poder operar con el.

Si hemos optado por la opción de desbloqueo vía PIN, este será un código numérico (0-9) de entre 4 y 16 dígitos. A mayor longitud, mayor seguridad.

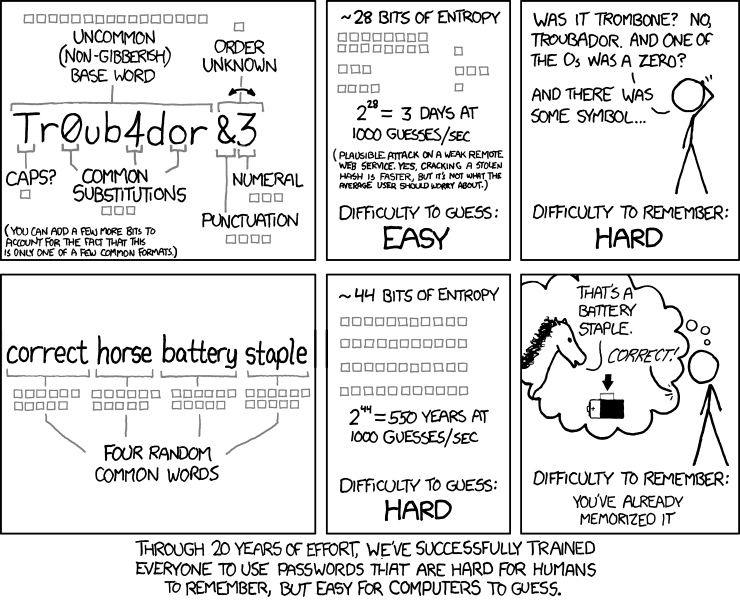

Si tenemos la opción de "contraseña" activada deberemos introducir una contraseña alfanumérica en la que habremos podido combinar mayúsculas, minúsculas, dígitos y símbolos. Esta opción es más segura que la anterior pues nos permite establecer una contraseña robusta más corta.

Patrones de desbloqueo

Se trata de un dibujo que llevamos a cabo sobre la pantalla del móvil uniendo entre 4 y 9 puntos en una matriz de 3x3 y que, si es correcto, desbloquea el dispositivo.

Si bien se estima que este sistema es el elegido por casi la mitad de los usuarios de Android para proteger sus terminales, distintos estudios han puesto de relevancia la vulnerabilidad del mismo. Para empezar, los patrones son más fáciles de recordar que los dígitos y la mayoría de las personas (60% según

esta investigación) puede reproducir un patrón después de ver cómo es introducido una única vez, porcentaje que baja al 10% en el caso de contraseñas numéricas.

Si optas por proteger tu dispositivo por medio de patrones te recomendamos:

- Usar al menos seis puntos en tu dibujo. Será más difícil de adivinar por la persona que tienes en la mesa de al lado de la cafetería aunque, por contra, será más fácil de descifrar para

este algoritmo )

- Desactivar la opción de huella (el equivalente a “reveal password”) de modo que no se impresione el patrón en la pantalla mientras lo haces.

- No empezar por una de las cuatro esquinas (el 70% de los usuarios lo hace)

- No formar letras y mucho menos tus iniciales (una de cada diez personas crea estos patrones).

Autenticación biométrica

Hace no demasiado la autenticación biométrica quedaba reservada para las películas de ciencia ficción. Pero en los últimos años esos sofisticados sistemas del futuro se han hecho presentes y hoy casi todos los dispositivos móviles de última generación incorporan alguno de ellos (o varios).

HUELLA DACTILAR

Las huellas dactilares son una característica individual que se usa desde la antigua Babilonia como medio de identificación de las personas pues las tenemos durante toda la vida, son inmutables y únicas para cada persona. Por ello se utilizan como prueba forense, en los registros oficiales de identidad o, últimamente, en algunos controles de acceso y relojes de fichar de empleados.

Estas características y usos no hacen suponer que es un sistema infalible para proteger nuestros dispositivos y nos dan seguridad a la hora de bloquear nuestro dispositivo o realizar compras online. Sin embargo, los sensores de huellas de los dispositivos también son vulnerables.

Un

estudio de la Universidad de Nueva York en colaboración con la de Michigan demostró que, en el 65% de los casos, los teléfonos podían desbloquearse a través de unas "huellas maestras" que aglutinan las características más comunes de las huellas dactilares y es que estos sensores realizan una lectura básica de nuestras huellas.

Además, en 2014 el

Chaos Computer Club demostró que es posible reproducir una huella dactilar a partir de una fotografía usando un determinado software.

Pero también puede ser que, en un descuido, alguien se plante tu dedo en el sensor.

Esto fue lo que le sucedió a la madre de una niña de seis años que, aprovechando que esta dormía, compró 250 dólares en juguetes en una tienda online :D

RECONOCIMIENTO FACIAL

En la década de los 60 el matemático y pionero en inteligencia artificial Woody Bledsoe inauguró la investigación en el campo del reconocimiento facial. Desde entonces, y especialmente en los últimos quince años, esta técnica se ha ido desarrollando de manera vertiginosa y hoy, por ejemplo, la policía de la ciudad de Zhengzhou (China) dispone de unas

gafas de reconocimiento facial para identificar a "sospechosos."

Además de estás aplicaciones que podemos considerar necesarias para la seguridad u orwellianas, los dispositivos de alta gama han introducido esta tecnología como método de autenticación para desbloquear el aparato o realizar pagos. Sin embargo, también se han detectado fallas en la seguridad de estos sistemas. El primer modelo que incorporaba esta tecnología salió al mercado en 2011 y pronto se descubrió que podía ser engañado usando una foto. El último, que levantó gran expectación, falló en plena presentación pública y, poco después, unos ingenieros lograron burlar el sistema de seguridad con una

máscara.

Autenticación de doble factor y autenticación en dos pasos

Como habrás ido comprobando, los distintos sistemas de autenticación no son infalibles. ¿Podemos, de algún modo, tomar medidas de seguridad extras para aumentar nuestro nivel de protección? Sí, la autenticación de doble (2FA) o triple factor (3FA).

Este sistema comprueba dos o tres veces la identidad del usuario mediante una combinación de mecanismos diferentes. Los factores son:

- Conocimiento > Algo que sabes como una contraseña.

- Posesión > Algo que tienes como un token USBo una tarjeta de coordenadas.

- Inherencia > Algo que "eres", una autenticación biométrica como tu huella dactilar.

Combinar una contraseña con un código que te llega por SMS no es estrictamente una identificación de doble factor pues un SMS no es algo que tienes si no algo que te envían y que puede ser interceptado. A este tipo de sistema de verificación lo llamamos autenticación en dos pasos y es más vulnerable que una autenticación de doble factor aunque más seguro que una autenticación de factor único.

Gestionar las contraseñas

¿Cuántas veces al día te autentificas? ¿Cuántas contraseñas manejas a lo largo de un mes? ¿20?¿50?¿100? ¿Más? Probablemente la respuesta sea "No lo sé exactamente pero muchas más de las que puedo recordar" salvo que uses siempre la misma o que las hayas generado usando alguna regla nemotécnica como la que hemos visto anteriormente y, aun en esos supuestos, es difícil recordar el binomio usuario/contraseña y lleva mucho tiempo rellenar ambos campos.

Para solucionar este problema existen unos programas llamados comúnmente "Gestores de contraseñas" que son de gran utilidad. Estos programas nos permiten almacenar todas nuestras contraseñas y recuperarlas al introducir una única contraseña maestra que obviamente debe ser robusta.

Existen en el mercado multitud de gestores de contraseñas pero, ¿cómo

elegir uno? Aquí te damos algunos

criterios:

- Que sean seguras.

- Que sean fáciles de usar e intuitivas.

- Que tengan una buena organización de la información.

- Que puedas bloquear la App.

- Que esté disponible y sincronizada en todos nuestros dispositivos.

- Que nos permita realizar copias de seguridad (y realizarlas con asiduidad).

Otra característica que es deseable es que nos permita no solo almacenar si no también generar contraseñas seguras.

Es fundamental descargar el gestor de contraseñas seleccionado de tiendas oficiales y asegurarnos de que se trata de la aplicación genuina (revisando número de descargas, valoraciones y comentarios).